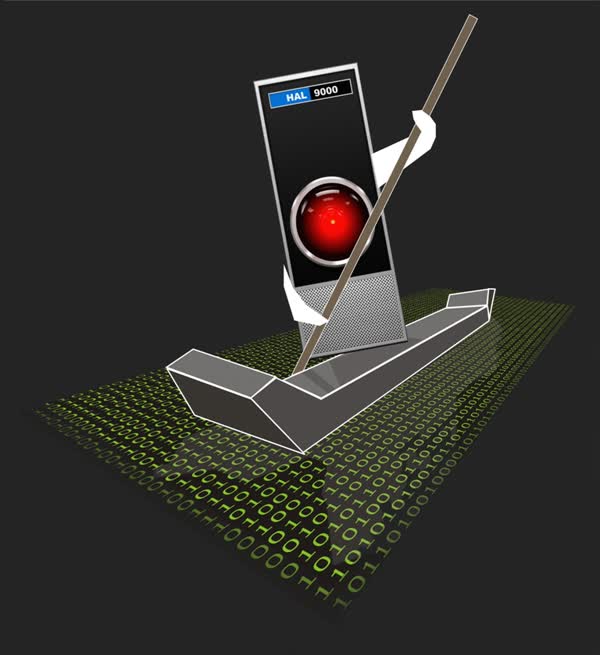

SAVE, un estudio sobre la Ingeniería Social 2.0

Si hay una técnica de hacking que no tiene antídoto, esa es la Ingeniería Social. Por ello, ésta es seguramente la técnica más efectiva actualmente. El exponencial uso de las redes sociales y sobre todo el uso de internet como plataforma para buscar nuestro minuto de gloria, los usuarios descuidan la cantidad de información que publican. Esta información, aunque parezca inofensiva y “poco” personal, es crucial a la hora de ser usada para que alguien pueda impersonar nuestra identidad, o inlcuso sea usa en contra nuestra para ganar nuestra confianza y por consiguiente ser victima de un ataque de ingeniería social.