Clásicos de Atari jugables desde el navegador

Desde Atari Arcade, podemos jugar a 8 clásicos reescritos en HTML y Javascript, es decir, jugables desde el navegador (Chrome me dio problemas, pero con Firefox funcionan muy bien. Deduzco que IE también funciona bien, ni idea sobre el resto).

Los juegos disponibles son:

Pero lo mejor de todo no son los juegos en si (al menos para mi ;)), sino que Atari Arcade es además una plataforma de juegos, en la que puedes desplegar tus propios juegos. Para ello Atari pone a disposición un conjunto de librerías (javascript) y documentación donde nos explican como podemos crear nuestros propios juegos y desplegarlos en dicha plataforma.ClubHack Magazine 32

En el número de septiembre de ClubHack podemos encontrarnos con el siguiente índice:

0x00 Tech Gyan - The Compliance Storm on the Horizon: Seeing through the Cloud of GRC 0x01 Tool Gyan - Cracking WPA/WPA2 for Non-Dictionary Passphrase 0x02 Mom’s Guide - Digital Signature 0x03 Legal Gyan - Landmark cases decided by the Indian courts 0x04 Matriux Vibhag - theHarvester: Intelligence Gathering 0x05 Poster - “Data is precious as Gold”

¿Se puede destruir Internet?

(Imagen vista aquí)

No es fácil pero parece que no es imposible. Destruir el núcleo de Internet y conseguir dejarla inoperativa, sería unos de los actos terroristas o de guerra más devastadores de la historia.

De hecho ya se han atacado los nodos más importantes de DNS con ataques tipo Denegación de Servicio (DoS). Estos equipos son críticos para el funcionamiento de Internet. Aquí tienes una relación de esos ataques contra DNS raíz. Es una amenaza seria pero actualmente están bastante bien adaptados para soportar este tipo de ataques.

Vídeo tutoriales sobre Forth con Atari FIG-FORTH

En este canal de youtube podéis encontrar 10 vídeo tutoriales sobre el lenguaje de programación FORTH con Atari FIG-FORTH.

- Introducing FIG-Forth on the Atari 8-bit

- Atari FIG-FORTH: About Screens

- Atari FIG-FORTH - Editing Screens

- Atari FIG-FORTH: Making More Useful Words

- Atari fig-FORTH: Showing the Stack

- Atari fig-FORTH: Manipulating the Display List - Part 1

- Making Atari fig-FORTH Tools - ANTIC Disassembler 1 of 4

- Making Atari fig-FORTH Tools - ANTIC Disassembler 2 of 4

- Making Atari fig-FORTH Tools - ANTIC Disassembler 3 of 4

- Making Atari fig-FORTH Tools - ANTIC Disassembler 4 of 4

Historia de Linux (Infografía)

Internacionalización: Manual de Comercio Internacional

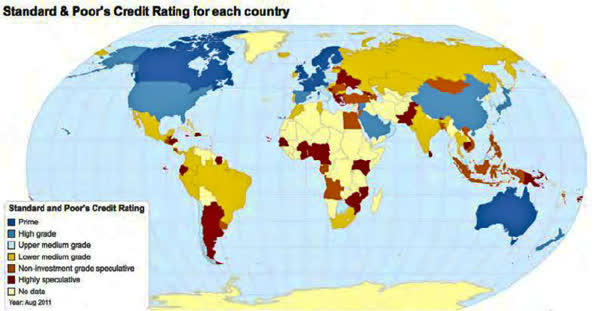

Hay que tener en cuenta en que países vendes online: las tasas de aduanas de algunos mercados son tan altas que puedes terminar pagando más de lo que cobras por la venta.

Las plataformas de software para brokers (fxcmespanol) NO solo sirven para especular en los mercados, si no también para conocer la divisa actualizada del país donde se quiere vender para no tener pérdidas en el cambio de moneda.

Curso de programación de juegos arcade en Python

En cyberhades nos gustan las cosas retro y sobre todo aprender. Por ello aquí os traemos otra entrada para aquellos apasionados de la programación o aquellos que quieran aprender a programar. Nada como aprender jugando y nada más satisfactorio que jugar a tu propio juego.

En este magnífico sitio sobre programación de juegos arcade podemos encontrar un completísimo tutorial de como crear tu propio juego usando el lenguaje de programación Python. Está compuesto de 21 capítulos. El índice es el siguiente:

Más ejercicios prácticos sobre seguridad

El otro día publicamos una entrada relacionada a un ejercicio práctico sobre inyección de SQL, terminando ganado acceso a una shell del sistema.

En la misma web, pentesterlab han publicado varios ejercicios más de este tipo, pero enfocados a distinto tipos de vulnerabilidades. Los ejercicios hasta ahora disponibles son:

- CVE-2012-1823: PHP CGI

- PHP Include And Post Exploitation

- CVE-2012-2661: ActiveRecord SQL injection

- Introduction to Linux Host Review

- Rach Cookies and Commands Injection (No disponible todavía)

- Además del que ya os hablamos From SQL injection to shell

10 misteriosos textos cifrados de los que aún no sabemos su significado

Escultura Kryptos en la CIA

Esta es una recopilación de la web MotherNatureNetwork (artículo original) de diez textos a lo largo de la historia de los cuales aún no sabemos qué nos querían trasmitir.

Manuscrito Voynich: ya hemos hablado alguna vez de él, este texto de 240 páginas está escrito en un lenguaje desconocido hasta hoy. Está lleno de coloridos diagramas y dibujos de plantas extrañas desconocidas. La datación por carbono revela una fecha de creación entre 1404 y 1438. Lo único en lo que están de acuerdo los investigadores es que no es un engaño. Hacer ese tipo de documento en 1400 no era fácil y requería bastante dinero. Los posibles autores son bastante conocidos como John Dee o incluso Roger Bacon. Más información aquí , en Wikipedia.