Zero days - security leaks for sale (Documental)

El documental está en inglés, pero puedes activar los subtítulos (inglés también).

El documental está en inglés, pero puedes activar los subtítulos (inglés también).

Adobe ha anunciado la existencia de una vulnerabilidad crítica en sus productos:

En estos momentos está trabajando en el parche que corrija esta falla. Mientras tanto ojito!!

Aquí os dejo un vídeo que acaban de publicar en la web de Offensive Security, donde muestran como sobre un Windows 7 totalmente actualizado, ejecutan código local a través de un ataque CSS contra IE, en esta caso abren la calculadora.

Internet Explorer CSS 0day on Windows 7 from Offensive Security on Vimeo.

Esta es la entrada original.Adobe Shockwave player rcsL chunk memory corruption 0day from Offensive Security on Vimeo.

El exploit se puede ejecutar tanto de forma local como remota, lo que lo hace muy peligroso. Shockwave es un plugin que se instala en tu navegador para ver vídeos de ese mismo formato. Este exploit permita la ejecución de código en la maquina local o provocar una denegación de servicio.

Trend Micro avisó ayer de un 0day exploit en los citados productos de Adobe. Trend Micro identifica este troyano como TROJ_PIDIEF.UO. Este fichero PDF contiene código JavaScript embebido que ha sido bautizado como JS_AGENTT.DT. Este JavaSctript es usado para ejecutar código arbitrario usando una técnica denominada Heap Spraying (Pulverizado del montículo). Basado en el estudio realizado por Trend Micro, también han detectado que dicho PDF también contiene una puerta trasera (backdoor) identificada como BKDR_PROTUS.BD. Actualmente se conocen variantes Protux capaz de proveer acceso a nivel de usuario ilimitado al atacante. Según comentan también en el post, Adobe lanzará un parche para corregir esta vulnerabilidad el próximo martes. Ahora mismo la única forma de protegernos contra este error es deshabilitando la ejecución de JavaScript.

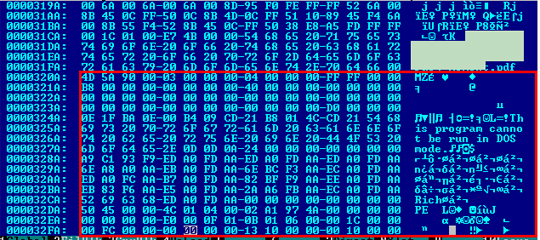

Se ha hecho público un exploit 0day para FreeBSD 7.2 versiones anteriores incluida la 6.4. El exploit se aprovecha de un error en el sistema VFS y devfs. Aquí podéis ver el exploit en cuestión.

Visto en Security-Shell.

Be good my friend!

Microsoft confirma una vulnerabilidad 0day en su software de presentaciones, Microsoft Power Point Presentation, aunque le quita importancia diciendo que el posible ataque es muy limitiado. El equipo de seguridad de Microsoft, recomienda, mientras no haya parche, abrir sólo ficheros de fuentes de confianza o anima a la utilización del nuevo formato XML en Power Point 2007 que no se encuentra afectado. Más información aquí y aquí.