11 comandos de la consola Linux para trabajar con la red

Ya sea para descargar un fichero, reparar problemas de la red, ver datos de las tarjetas, etc, siempre hay un comando bajo la terminal de Linux que servirá para realizar alguna de estas acciones y alguna más.

Vamos a repasarlos de la mano de este genial artículo de HowToGeek que vamos a resumir y traducir:

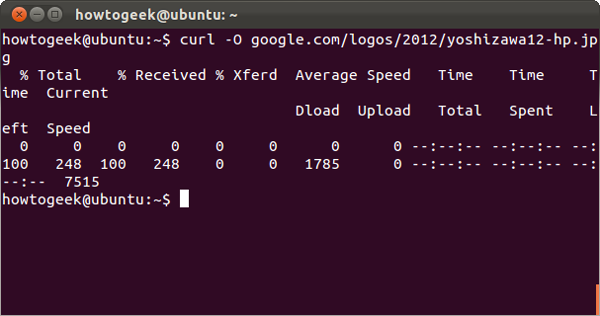

curl & get: Estos dos comandos te permiten descargar un fichero sin abandonar el terminal: