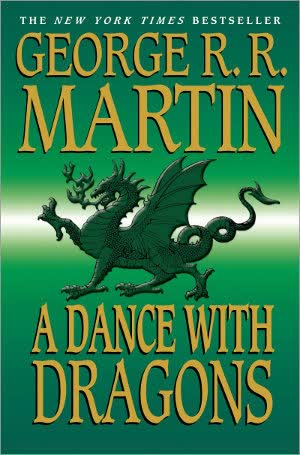

"A dance with dragons", de George R.R. Martin para julio

Por fin, gracias, ya no podía esperar más, la quinta entrega de Canción de Hielo y Fuego, para julio de este año, se llamará “A Dance With Dragons”. Aún quedan dos libros más para finalizar una de las mejores sagas de fantasía épica de todos los tiempos.

Te aconsejo, otra vez, si no los has leido, que leas Juego de Tronos, la serie empieza en breve.