SECURITY

- Flip Feng Shui: Hammering a Needle in the Software Stack - PDF

- One Bit Flips, One Cloud Flops: Cross-VM Row Hammer Attacks and Privilege Escalation - PDF - Slides

- PIkit: A New Kernel-Independent Processor-Interconnect Rootkit - PDF - Slides

- Verifying Constant-Time Implementations - PDF

- Secure, Precise, and Fast Floating-Point Operations on x86 Processors - PDF - Slides

- überSpark: Enforcing Verifiable Object Abstractions for Automated Compositional Security Analysis of a Hypervisor - PDF

- Undermining Information Hiding (and What to Do about It) - PDF

- Poking Holes in Information Hiding - PDF

- What Cannot Be Read, Cannot Be Leveraged? Revisiting Assumptions of JIT-ROP Defenses - PDF - Slides

- zxcvbn: Low-Budget Password Strength Estimation - PDF - Slides

- Fast, Lean, and Accurate: Modeling Password Guessability Using Neural Networks - PDF - Slides

- An Empirical Study of Textual Key-Fingerprint Representations - PDF

- Off-Path TCP Exploits: Global Rate Limit Considered Dangerous - PDF

- Website-Targeted False Content Injection by Network Operators - PDF

- The Ever-Changing Labyrinth: A Large-Scale Analysis of Wildcard DNS Powered Blackhat SEO - PDF - Slides

- A Comprehensive Measurement Study of Domain Generating Malware - PDF

- Enhancing Bitcoin Security and Performance with Strong Consistency via Collective Signing - PDF - Slides

- Faster Malicious 2-Party Secure Computation with Online/Offline Dual Execution - PDF - Slides

- Egalitarian Computing - PDF

- Post-quantum Key Exchange—A New Hope - PDF

- Automatically Detecting Error Handling Bugs Using Error Specifications - PDF

- APISan: Sanitizing API Usages through Semantic Cross-Checking - PDF

- On Omitting Commits and Committing Omissions: Preventing Git Metadata Tampering That (Re)introduces Software Vulnerabilities - PDF

- Defending against Malicious Peripherals with Cinch - PDF - Slides

- Making USB Great Again with USBFILTER - PDF - Slides

- Micro-Virtualization Memory Tracing to Detect and Prevent Spraying Attacks - PDF

- Request and Conquer: Exposing Cross-Origin Resource Size - PDF

- Trusted Browsers for Uncertain Times - PDF

- Tracing Information Flows Between Ad Exchanges Using Retargeted Ads - PDF - Slides

- Virtual U: Defeating Face Liveness Detection by Building Virtual Models from Your Public Photos - PDF - Slides

- Hidden Voice Commands - PDF - Slides

- FlowFence: Practical Data Protection for Emerging IoT Application Frameworks - PDF

- ARMageddon: Cache Attacks on Mobile Devices - PDF - Slides

- DRAMA: Exploiting DRAM Addressing for Cross-CPU Attacks - PDF - Slides

- An In-Depth Analysis of Disassembly on Full-Scale x86/x64 Binaries - PDF - Slides

- Stealing Machine Learning Models via Prediction APIs - PDF - Slides

- Oblivious Multi-Party Machine Learning on Trusted Processors - PDF

- Thoth: Comprehensive Policy Compliance in Data Retrieval Systems - PDF - Slides

- Dancing on the Lip of the Volcano: Chosen Ciphertext Attacks on Apple iMessage - PDF

- Predicting, Decrypting, and Abusing WPA2/802.11 Group Keys - PDF

- DROWN: Breaking TLS Using SSLv2 - PDF - Slides

- All Your Queries Are Belong to Us: The Power of File-Injection Attacks on Searchable Encryption - PDF - Slides

- Investigating Commercial Pay-Per-Install and the Distribution of Unwanted Software - PDF

- Measuring PUP Prevalence and PUP Distribution through Pay-Per-Install Services - PDF - Slides

- UNVEIL: A Large-Scale, Automated Approach to Detecting Ransomware - PDF - Slides

- Towards Measuring and Mitigating Social Engineering Software Download Attacks - PDF - Slides

- Specification Mining for Intrusion Detection in Networked Control Systems - PDF - Slides

- Optimized Invariant Representation of Network Traffic for Detecting Unseen Malware Variants - PDF - Slides

- Authenticated Network Time Synchronization - PDF

- fTPM: A Software-Only Implementation of a TPM Chip - PDF

- Sanctum: Minimal Hardware Extensions for Strong Software Isolation - PDF - Slides

- Ariadne: A Minimal Approach to State Continuity - PDF

- The Million-Key Question—Investigating the Origins of RSA Public Keys - PDF - Slides

- Fingerprinting Electronic Control Units for Vehicle Intrusion Detection - PDF - Slides

- Lock It and Still Lose It —on the (In)Security of Automotive Remote Keyless Entry Systems - PDF

- OblivP2P: An Oblivious Peer-to-Peer Content Sharing System - PDF

- AuthLoop: End-to-End Cryptographic Authentication for Telephony over Voice Channels - PDF

- You Are Who You Know and How You Behave: Attribute Inference Attacks via Users' Social Friends and Behaviors - PDF

- Internet Jones and the Raiders of the Lost Trackers: An Archaeological Study of Web Tracking from 1996 to 2016 - PDF

- Hey, You Have a Problem: On the Feasibility of Large-Scale Web Vulnerability Notification - PDF - Slides

- You've Got Vulnerability: Exploring Effective Vulnerability Notifications - PDF

- Mirror: Enabling Proofs of Data Replication and Retrievability in the Cloud - PDF

- ZKBoo: Faster Zero-Knowledge for Boolean Circuits - PDF

- The Cut-and-Choose Game and Its Application to Cryptographic Protocols - PDF - Slides

- On Demystifying the Android Application Framework: Re-Visiting Android Permission Specification Analysis - PDF - Slides

- Practical DIFC Enforcement on Android - PDF - Slides

- Screen after Previous Screens: Spatial-Temporal Recreation of Android App Displays from Memory Images - PDF

- Harvesting Inconsistent Security Configurations in Custom Android ROMs via Differential Analysis - PDF

- Identifying and Characterizing Sybils in the Tor Network - PDF - Slides

- k-fingerprinting: A Robust Scalable Website Fingerprinting Technique - PDF

- Protecting Privacy of BLE Device Users - PDF - Slides

- Privacy in Epigenetics: Temporal Linkability of MicroRNA Expression Profiles - PDF - Slides

- Intro

- So ya wanna get into SDR? - Russell Handorf

- Pentoo Primer - Village People

- 802.11ac Evolution: Data rates and Beamforming - Eric Johnson

- Practical Foxhunting 101 - SimonJ

- Pwn Phone: gg next map - Timothy Mossey

- Hacking 802.11 Basics - Benjamin Smith

- UAV-Assisted Three-Dimensional Wireless Assessments - Scott Pack & Dale Rowe

- Manna from Heaven; Improving the state of wireless rogue AP attacks - Dominic White & Ian de Villiers

- ApiMote: a tool for speaking 802.15.4 dialects and frame injection - Ryan Speers & Sergey Bratus

- Pineapple Abductions - Craig Young

- Choosing your next antenna, types, power, sizes, the truth. - Raul J Plà

- Introduction to the Nordic nRF24L01+ - Larry Pesce

- Driver-less Wireless Devices - Dominic Spill & Dragorn

- Hacking the Wireless World with Software Defined Radio - 2.0 - Balint Seeber

- The NSA Playset: Bluetooth Smart Attack Tools - Mike Ryan

- PortaPack: Is that a HackRF in your pocket? - Jared Boone

- PHYs, MACs, and SDRs - Robert Ghilduta

- SDR Tricks with HackRF - Michael Ossmann

- SDR Unicorns Panel - Robert Ghilduta & Michael Ossmann & Balint Seeber

- Inside The Atheros WiFi Chipset - Adrian Chadd

- Hemil Shah - Smart Storage Scanning for Mobile Apps - Attacks and Exploit

- OrKatz - Getting New Actionable Insights by Analyzing Web Application Firewall Triggers

- Jacob West - Keynote - Fighting Next-Generation Adversaries with Shared Threat Intelligence

- Lorenzo Cavallaro - Keynote - Copper Droid On the Reconstruction of Android Malware Behaviors

- Matt Tesauro - Barbican Protect your Secrets at Scale

- Gergely Revay - Security Implications of Cross-Origin Resource Sharing

- Simon Bennetts - OWASP ZAP Advanced Features

- Maty Siman - Warning Ahead Security Stormsare Brewing in Your JavaScript

- Dan Cornell - Hybrid Analysis Mapping Making Security and Development Tools Play Nice Together

- StevenMurdoch - Keynote-Anonymous Communications and Tor History and Future Challenges

- Winston Bond - OWASP Mobile Top Ten 2014 - The New Lack of Binary Protection Category

- Jerry Hoff - Getting a Handle on Mobile Security

- AppSec EU 2014 Chapter Leaders Workshop

- OWASP AppSec Europe 2014 - Frameworks and Theories Track

- OWASP AppSec Europe 2014 - Builder and Breaker Track

- OWASP AppSec Europe 2014 - DevOps Track

- OWASP AppSec Europe 2014 - Security Management & Training Track

- OWASP AppSec Europe 2014 - Malware & Defence Track

- OWASP AppSec Europe 2014 - Mobile Track

- D1 KEYNOTE - Andy Ellis - Cognitive Injection.pdf

- D1T1 - Collin Mulliner - Android DDI - Dynamic Dalvik Instrumentation of Android Applications.pdf

- D1T1 - Dominic Chell and Shaun Colley - Practical Attacks Against Encrypted VoIP Communications.pdf

- D1T1 - Gianni Gnesa - Hacking Corporations Using Unconventional Chained Exploits.pdf

- D1T1 - Kallenberg, Kovah, Butterworth - Defeating Signed BIOS Enforcement.pdf

- D1T1 - Marco Balduzzi, Kyle Wilhoit Alessandro Pasta - Attacking Vessel Tracking Systems for Fun and Profit.pdf

- D1T1 - Peter 'bl4sty' Geissler - Demystifying Game Console Security.pdf

- D1T2 - Adam Laurie - RFIDler - Software Defined RFID Reader Writer Emulator.pdf

- D1T2 - Andy Davis - Deriving Intelligence from USB Stack Interactions.pdf

- D1T2 - Francisco - Owning a Cisco VoIP Environment.pdf

- D1T2 - Joaquim Espinhara and Ulisses Alburquerque - Using Online Activity as Digital DNA.pdf

- D1T2 - Mariano Graziano and Andrea Lanzi - How Actaeon Unveils Your Hypervisor.pdf

- D1T2 - Mathias Morbitzer - TCP Idle Scans in IPv6.pdf

- D1T3 - Cem Gurkok - Hunting for OS X Rootkits in Memory.pdf

- D1T3 - Mike Shema - CSRF Lab.pdf

- D1T3 - Wes Brown - Malware Analysis Using Visualization.pdf

- D1T3 BONUS TALK - Marc Rogers - Why I Hacked TouchID and Still Think It's Awesome.pdf

- D2 KEYNOTE - Joe Sullivan - Bringing Social to Security - NO SLIDES.pdf

- D2T1 - Cyril 'pod2g' Cattiaux and GG - How Apple Can Read Your iMessages.pdf

- D2T1 - Hugo Teso - Digging Deeper Into Aviation Security.pdf

- D2T1 - James Forshaw - Exploiting XML Digital Signature Implementations.pdf

- D2T1 - Joshua 'p0sixninja' Hill - SHAttered Dreams.pdf

- D2T1 - Mark Vincent Yason - Diving Into IE10's Enhanced Protected Mode Sandbox.pdf

- D2T2 - Rahul Sasi - Static Analysis and Dynamic Instrumentation for Intelligent Exploit Analysis.pdf

- D2T2 - Stefan Esser - Tales from iOS 6 Exploitation and iOS 7 Security Changes.pdf

- D2T2 - Stefano Zanero - Tracking and Characterizing Botnets Using Automatically Generated Domains.pdf

- D2T2 - Victor van der Veen - A Fast and Complete Android Method Tracer.pdf

- D2T2 - Vladimir Katalov - Cracking and Analyzing Apple's iCloud Protocol.pdf

- D2T3 - Ashar Javad - Trusted Friend Attack.pdf

- D2T3 - Eric Michaud and Ryan Lackey - Thwarting Evil Maid Attacks.pdf

- D2T3 - Job de Haas - 20 Ways Past Secure Boot.pdf

- D2T3 - Keith Lee and Jonathan Werrett - Facebook OSINT.pdf

- D2T3 - Luiz Eduardo and Joaquim Espinhara - Lost in Translation.pdf

- Off We Go into the Wild Blue Yonder: The Air Force’s Role in Countering Terrorism and Advancing America’s Interests in the World

- Doing More with Less—Simply an Oxymoron or Also an Imperative: Refashioning Today's Pentagon to Fight the Wars of the Future

- Mission Accomplished? Has the Intelligence Community Connected All the Dots?

- Counterterrorism, National Security, and the Rule of Law

- Through a Glass Darkly: What Security Threats Does the Future Hold and What Can We Do Now to Protect Ourselves from Them?

- At the Center of the Action: The National Counterterrorism Center and its Role in Securing the Homeland

- MANHUNT: The Search for Osama Bin Laden

- Clear and Present Danger: Cyber-Crime; Cyber-Espionage; Cyber-Terror; and Cyber-War

- The Threat Matrix: How is the Terrorism Threat Evolving in the Post-Bin Laden Era?

- International Perspectives on Terrorism and Counterterrorism

- TSA: Rethinking Aviation Security in the Post-Bin Laden Era

- Putting Out Fires Before They Spread: The US's Role in Preventing Conflict

- Industry’s Role in Cybersecurity

- Iraq and AfPak: Now and Then

- AFRICOM: The Next Afghanistan?

- Counterterrorism and the Media

- Unrest in the Arab World and its Implications for Our Security

- Law Enforcement and National Security

- The Military and Intelligence: Out of the Shadows

- Looking East: The Pacific Pivot

- Iran: Crossing the “Red Line?”

- CENTCOM Review: Turmoil in the Mideast and Southwest Asia and Its Implications for American Security

- Becoming a malware analyst

- Review: Nipper Studio

- Five questions for Microsoft's Chief Privacy Officer

- Application security testing for AJAX and JSON

- Penetrating and achieving persistence in highly secured networks

- Report: RSA Conference 2013

- Social engineering: An underestimated danger

- Review: Hacking Web Apps

- Improving information security with one simple question

- Security needs to be handled at the top

- 8 key data privacy considerations when moving servers to the public cloud

- Las actualizaciones vienen de los repositorios de Debian (4 veces al día).

- Las herramientas de Kali son empaquetadas de acuerdo a la "normativa" Debian.

- Algunas de las herramientas son actualizadas a su última versión (no necesariamente a su versión estable, night builds).

- Facilitan la creación de tu propia distribución basada en Kali (Bootstrap) .

- Automatización de la instalación de Kali.

- Desarrollo de Kali sobre architecturas ARM.

- Fexibilidad a la hora de elegir tu escritorio favorito (KDE, LXDE, XFCE, etc).

- Posibilidad de actualizar Kali a nuevas versiones, sin tener que que reinstalar.

- Introduction - The Phrack Staff

- Phrack Prophile on [CENSORED] - The Phrack Staff

- Phrack World News - TCLH

- Linenoise - various

- Loopback - The Phrack Staff

- Android Kernel Rootkit - dong-hoon you

- Happy Hacking - anonymous author

- Practical cracking of white-box implementations - sysk

- Single Process Parasite - Crossbower

- Pseudomonarchia jemallocum - argp & huku

- Infecting loadable kernel modules: kernel versions 2.6.x/3.0.x - styx^

- The Art of Exploitation: MS IIS 7.5 Remote Heap Overflow - redpantz

- The Art of Exploitation: Exploiting VLC, a jemalloc case study - huku & argp

- Secure Function Evaluation vs. Deniability in OTR and similar protocols - greg

- Similarities for Fun and Profit - Pouik & G0rfi3ld

- Lines in the Sand: Which Side Are You On in the Hacker Class War - anonymous author

- Abusing Netlogon to steal an Active Directory's secrets - the p1ckp0ck3t

- 25 Years of SummerCon - Shmeck - Shmeck

- International Scenes - various

- Axelle Apvrille - Guillaume LovetAn Attacker's Day into Virology: Human vs Computer

- Antonios Atlasis - Attacking IPv6 Implementation Using Fragmentation

- Michael BakerFinding Needles in Haystacks (The Size of Countries)

- Andrey Belenko - Dmitry Sklyarov"Secure Password Managers" and "Military-Grade Encryption" on Smartphones: Oh Really?

- Andy DavisHDMI - Hacking Displays Made Interesting

- Stephen de Vries - Beyond Scanning: Automating Web Application Security Tests

- Tyrone Erasmus - The Heavy Metal That Poisoned the Droid

- Takahiro Haruyama - Hiroshi SuzukiOne-byte Modification for Breaking Memory Forensic Analysis

- Marcia Hofmann - Seth SchoenDefending Privacy at the U.S. Border: A Guide for Travelers Carrying Digital Devices

- Jeff Jarmoc - SSL/TLS Interception Proxies and Transitive Trust

- Ling Chuan Lee - Chan Lee YeeGDI Font Fuzzing in Windows Kernel For Fun

- Steve Lord - Drop It Like It's Hotspot: Hacking Mifi Routers For Nefarious Purposes

- Rafal Los - Shane MacDougallOffensive Threat Modeling for Attackers: Turning Threat Modeling on its Head

- Matias Madou - Secure in 2010? Broken in 2011!

- Mariano Nunez Di Croce - Cyber-Attacks & SAP systems: Is Our Business-Critical Infrastructure Exposed?

- Phil Polstra - Preventing "Oh Shit!" Moments for 20 Euros or Less

- Jerome Radcliffe - Issues with Embedded Device Disclosures: Helping the Vendors and Recognizing the End-Users

- Enno Rey - Daniel MendeAll Your Calls Are Still Belong to Us: How We Compromised the Cisco VoIP Crypto Ecosystem

- Simon Roses Femerling - Smartphone's Apps Are Not That Smart: Insecure Development Practices

- Paul Royal - Entrapment: Tricking Malware with Transparent, Scalable Malware Analysis

- Rahul Sasi - IVR Security- Internal Network Attack via Phone Lines

- Justin Searle - Dissecting Smart Meters

- Slides

- Shreeraj Shah - HTML5 Top 10 Threats: Stealth Attacks and Silent Exploits

- Sumit Siddharth - Tom ForbesHacking XPATH 2.0

- Alexey Sintsov - Lotus Domino: Penetration Through the Controller

- Didier Stevens - Malicious PDF Analysis

- Ben Williams - They Ought to Know Better: Exploiting Security Gateways via Their Web Interfaces

- Chris Wysopal - Data Mining a Mountain of Zero Day Vulnerabilities

- Justin Searle - Workshop: SamuraiWTF

- Anti-Malware Tools

- Assessment Utilities

- Forensic Tools

- Foundstone SASS Tools

- Intrusion Detection Tools

- Scanning Tools

- Stress Testing Tools

- Spam Submission

- Utilities

- Keynote - Peter Gutmann - video

- Closing Plenary - Arlen, Marcus, and Potter - Doing InfoSec Right - video pt 1, pt 2

- Ben Agre - Cool New Crypto - video

- Brad Antonlewicz - Attacking Proximity Card Access Systems - video

- atlas of d00m - < GHz or Bust- video

- Corey Benninger and Max Sobell - Intro to Near Field Communication (NFC) Mobile Security - video

- Nicholas (aricon) Berthaume - Java Backdoors and Cross Framework Abuse - video

- Brad Bowers - Building MASINT Capabilities on a Hackers Budget - slides

- James Caroland and Greg Conti - Lessons of the Kobayashi Maru: Cheating is Fundamental - video

- Clark et al - Inside the OODA Loop - video

- Kristin Paget - Credit Card Fraud: The Contactless Generation - video slides

- Dan G et al - SNSCat - video slides and code

- Tony DeLaGrange and Kevin Johnson - Whack-a-Mobile - video

- Hanni Fakhoury - Destroying Evidence Before it's "Evidence" - video

- Rob Fuller - A textfiles Approach to DNS - video

- Marcia Hofmann - GPS Tracking - video

- Marcia Hofmann and Jerome Radcliffe - Encryption, Passwords, and Data Security - video

- Keith Howell - All Your Codes Belong to Me! - video slides

- Toby Kohlenberg - A New Model for Enterprise Defense - video slides

- Xeno Kovah - Training Security Nerds, Faster, Better, Stronger - video

- Larsen et al - Malware as Art: Building and Animating Malware Network Graphs - video

- Tim Maletic and Chris Pogue - OPFOR Works Both Ways - video

- Branson Matheson - TTL of a Penetration - slides

- Joshua Marpet and Vlad Gostom - 37mm Aerial Surveillance - video

- Brendan O'Connor - Sacrificial Computing for Land and Sky - video slides

- Jeong Wook Oh - AVM Inception - How we can use AVM Instrumenting in a beneficial way - video slides

- Meredith Patterson and Sergey Bratus - The Science of Insecurity - video

- Danny Quist - Malware Visualization in 3D - video slides

- Matthew Rowley - A Blackhat's Tool Chest - video slides

- Char Sample - Soft Markers in Attack Attribution - video slides

- David Schuetz - Inside Apple's MDM Black Box - video

- Curt Shaffer and Chris Cuevas - Raising the White Flag - video

- The Shmoo Group - 0wn the Con - video

- Skunkworks - And That's How I Didn't Lose an Eye: Emergency Data Destruction - video

- Joe Sylve - Android Mind Reading: Memory Acquisition and Analysis DMD and Volatility - video slides

- Jordan Wiens - Corrupting the Youth - video slides

- Secure Development Lifecycle In The Mobile World

- What The Post-PC Era Means For Enterprise Security

- When Prevention Fails, The Tough Get Responding

- Tokenization

- Bringing Sexy Back, Defensive Measures That Actu…

- On The Use Of Prediction Markets In Information …

- Building Security Integrity Across The Security …

- Grey Hat Ruby

- Cyber Crime War Connecting The Dots

- Among The Blind The Squinter Rules

- James Beeson Keynote

- Improving Application Security Vulnerability Res…

- Streamline Incident Types For Efficient Incident…

- Network Stream Hacking With Mallory

- Attacking Oracle Web Applications With Metasploit

- Adam Meyers - Reversing Obfuscation

- Reverse Engineering Flash Files With SWFREtools

- Higher Education’s Ability To Conduct Relevant R…

- The Real Cost Of Software Remediation

- Dino Dai Zovi Keynote

- Jack Of All Formats

- Nailing Down Security Regulation

- Security Convergence

- Fuel For Pwnage

- Secure Development For iOS

- Hugh Njemanze Keynote

- PTES

- Speed Debates

- Adding Another Level Of Hell To Reverse Engineer…

- You Got That SIEM, Now What Do You Do

- Fireshark v2

- How To Isotope Tag A Ghost

- Building Bridges, Forcing Hackers And Business T…

- Tinker Tailor Soldier A-GPS

- Further Down The EXIF Hole

- Security Toolbox

- Getting Stuff Done

- Will We Ever Be Secure

- The 2011 Verizon Data Breach Investigation Report

- James Beeson - Keynote

- DeepSec_2011_Adrian_Wiesmann_-_compliance_can_make_sense.pdf

- DeepSec_2011_Alan_Kakareka_-_Insight_Into_Russian_Black_Market.pdf

- DeepSec_2011_Arron_Finnon_-_Reassemble_or_GTFO!_-_IDS_Evasion_Strategies.pdf

- DeepSec_2011_Bogdan_Alecu_-_SMS_Fuzzing-SIM_Toolkit_Attack.pdf

- DeepSec_2011_Jagadesh_Chandraiah_-_ .pdf

- DeepSec_2011_Khash_Kiani_-_Identity X.0 - Securing the Insecure.pdf

- DeepSec_2011_Matthias_Luft_-_Do_They_Deliver_-_Practical_Security_and_Load_Testing_of_Cloud_Service_Providers.pdf

- DeepSec_2011_Michele_Orru_-_Ground BeEF_- Cutting,_devouring_and_digesting_the_legs_off_a_browser.pdf

- DeepSec_2011_Mikhail_Utin_-_US experience_-_laws,_compliance_an_real_life_-_when_everything_seems_right_but_does_not_work.pdf

- DeepSec_2011_Mitja Kolsek_-_How_to_rob_an_online_bank_and_get_away_with_it.pdf

- DeepSec_2011_Morgan_Marquis-Boire_-_Armageddon Redux_-_The_Changing_Face_of_the_Infocalypse.pdf

- DeepSec_2011_Peter_Wolkerstorfer_-_Human_Factors_Engineering_for_IT_Security.pdf

- DeepSec_2011_Sourabh_Satish_-_Behavioral_Security.pdf

- DeepSec_2011_Tam_Hanna_-_Attack_vectors_on_mobile_devices.pdf

- DeepSec_2011_Toby_Foster_-_Solving_Social_Engineering_Attacks.pdf

- DeepSec_2011_Toralv_Dirro_-_Malware_Trends_2011.pdf

- DeepSec_2011_Victor_Julien_-_Advances_in_IDS_and_Suricata.pdf

- DeepSec_2011_laurent_weber-extending_Scapy_by_a_GSM_interface.pdf

- Deepsec_2011_Alex_Plaskett_-_Windows_Pwn_7_OEM.pdf

- Deepsec_2011_Duncan_Campbell_-_How_Terrorists_Encrypt.pdf

- Deepsec_2011_Fernando_Gont_-_Results_of_a_Security_Assessment_of_IPv6.pdf

- Deepsec_2011_Mariano_Nunez_Di_Croce_-_Your crown jewels online_-_Further_Attacks_to_SAP_Web_Applications.pdf

- Deepsec_2011_Stefan_Schumacher_-_On-Cyber-Peace.pdf

- 0x00 Tech Gyan - Exploiting Remote System without Being Online

- 0x01 Tool Gyan - Cain and Abel: The Black Art of ARP Poisoning

- 0x02 Mom's Guide - Firewall 101

- 0x03 Legal Gyan - Liability of Intermediaries under the Information Technology Act

- 0x04 Matriux Vibhag - Introduction to Skipfish

- 0x05 Poster - "Secured Network"

- Adapting to the Age of Anonymous Vídeo Presentación

- Wfuzz para Penetration Testers Vídeo Presentación

- Advanced (Persistent) Binary Planting Vídeo Presentación

- All Your Crimeware Are Belong To Us! Vídeo

- Are Agile and Secure Development Mutually Exclusive? Vídeo Presentación

- Canales Cubiertos en Redes Sociales Vídeo

- Metasploit: Hacker's Swiss Army Knife Vídeo

- Show Me Your Kung-Fu Vídeo

- RESTful Services, the Web Security Blind Spot Vídeo Presentación

- Steganography Vídeo Presentación

- Men in the server meets the Man In The Browser Vídeo Presentación

- Security Goodness with Ruby on Rails Presentación

- Security Convergence - Goldmines & Pitfalls Vídeo

- La calificación y su aplicación al cloud computing Vídeo

- How NOT to do a Penetration Test Vídeo

- There’s an App for That: Evolving Mobile Security into a Business Advantage Vídeo

- Data Exfiltration - the way Q would have done it Vídeo Presentación

- Legal/technical strategies addressing data risks as perimeter shifts to Cloud Vídeo

- Gaining Acceptance for a New Approach to Software Development Vídeo

- 7 questions you always wanted to ask a professional vulnerability researcher

- Insights on drive-by browser history stealing

- Review: Kingston DataTraveler 6000

- RSA Conference Europe 2011

- PacketFence: Because NAC doesn't have to be hard!

- Information security and the threat landscape with Raj Samani

- Security is a dirty word

- Smartphone apps are not that smart: Insecure development practices

- Virus Bulletin 2011

- Infosec professionals: Accomplishing your day job without breaking the law

- WPScan: WordPress Security Scanner

- Securing the enterprise: Is your IT department under siege?

- Actions Speak Louder than Words (anon attacks the pigs!)

- Border Haunt Action Reportback

- An Adventure in Creative Security Culture

- Hacker Profiles- Making of a Female Hacktivist - an interview with Synch

- Easy CD/DVD Backup w/ Linux

- BitCoin: Dangerous to Surveillance State, Useful to Activists

- Update on Bradley Manning

- Classifieds

- Y mucho más!

- The changing face of hacking

- Review: [hiddn] Crypto Adapter

- A tech theory coming of age

- SecurityByte 2011: Cyber conflicts, cloud computing and printer hacking

- The need for foundational controls in cloud computing

- A new approach to data centric security

- The future of identity verification through keystroke dynamics

- Visiting Bitdefender's headquarters

- Rebuilding walls in the clouds

- Testing Domino applications

- Report: Black Hat 2011 USA

- Safeguarding user access in the cloud with identity governance

- Alex Kirk - Characteristics and detection of HTTP C&C.pptx

- Andrei Saygo and Patrik Vicol - How to stop the Daemon.ppsx

- Anoirel Issa - Polymorphism and anti anti-virus techniques - A look at recent malware trends.pdf

- Anthony Bettini - (In)security in URL shortening and redirection services.pptx

- Christine Bejerasco - Building a reputation - A session with a website shrink.pptx

- Chun Feng - The shellcode storm caused by the butterfly effect.pptx

- Daniel Radu and Bruce Dang - Shellcode analysis using dynamic binary instrumentation.pdf

- DonatoFerrante - Java malware.pdf

- Igor Muttik - Keynote address - Ubiquitous malware and ubiquitous AV.pptx

- Jindrich Kubec and Jiri Sejtko - Grabbing the PDF by the tail.PDF

- Jose Miguel Esparza - Obfuscation and (non-)detection of malicious PDF files.PDF

- Jui-Chieh Wu and Ray Liao - Building world-wide domain reputation.pptx

- Mikel Gastesi - Banking fraud evolution - New techniques in real fraud cases.ppt

- Richard Ford - Hardening the net - Building a new platform for security.pptx

- Robert Lipovsky, Alexandr Matrosov and Dmitry Volkov - Cybercrime in Russia - Trends and isues.pdf

- Robert Sandilands - Scaling a viruslab.PDF

- Stephan Chenette - Fireshark v2 - An analysis toolkit for malicious web sites.html

- Guía rápida de como asegurar el Gateway de Twitter

- El FBI es noticia en el intento de persecución de Anonymous

- Documentos del caso contra Goatse

- LogRotate, manipulando logs

- Entrevista a TorrentFreak.com

- Script para el teléfono de casa en un entorno hostil

- Usando los servicios de Pastebin para mejorar la seguridad tu email

- Y mucho más...

- Security Goals

- Secure Systems Design

- Secure Design Principles

- Exercises for Part 1

- Worms and Other Malware

- Buffer Overflows

- Client-State Manipulation

- SQL Injection

- Password Security

- Cross-Domain Security in Web Applications

- Exercises for Part 2

- Symmetric Key Cryptography

- Asymmetric Key Cryptography

- Key Management & Exchange

- MACs and Signatures

- Exercises for Part 3

- Mobile Malware Trends and Analysis by Julian Evans

- Why are Zero-Days Such a Big Deal? by Matthew Jonkman

- How to use Netcat by Mohsen Mostafa Jokar

- Security – Objectives, Process and Tips by Rahul Kumar Gupta

- The Backroom Message That’s Stolen Your Deal by Yury Chemerkin

- Smartphones Security and Privacy by Rebecca Wynn

- Defending Cell Phones and PDA’s by Gary S. Miliefsky

- My RSA Conference 2011 Trip Report by Gary S. Miliefsky

- Assembly Language Primer for Hackers Series (Linux)

- Buffer Overflow Primer for Hackers Series

- Format String Vulnerability Series

- Metasploit Megaprimer Series

- Windows Assembly Language Primer

- Scenario Based Hacking

- Router Hacking Series

- An analysis of the spyware threat and how to protect a PC by Julian Evans

- Emerging Threats: Electronic Cold War by Matthew Jonkman

- Deploying & Utilizing Intrusion Detection Using Snorby by Joshua Morin

- Malware Incident Response – Outbreak Scenario by Rajdeep Chakraborty

- TDSS botnet – full disclosure by Andrey Rassokhin and Dmitry Oleksyuk

- When XOR is your friend… by Israel Torres

- Proactive Defenses and Free Tools by Gary S. Miliefsky

- Notorious Datacenter Servers Support Systems Pwning Through Outer Sphere.

- Custom console host on Windows 7.

- Windows Objects in Kernel Vulnerability Exploitation.

- Stepping Through a Malicious PDF Document.

- Decrypting TrueCrypt Volumes with a Physical Memory Dump.

- Reconstructing Dalvik Applications using UNDX.

- Ubuntu For Non-Geeks.

- Aditya Sood.

- Mobile Malware – the new cyber threat

- Botnet: The Six Laws And Immerging Command & Control Vectors

- Hacking Trust Relationships – Part 2

- Web Malware – Part 2

- Defeating Layer-2 – A ttacks in VoIP

- Armoring Malware: Hiding Data within Data

- Is Anti-virus Dead? The answer is YES. Here’s why…

- PCI: Security's lowest common denominator

- Analyzing Flash-based RIA components and discovering vulnerabilities

- Logs: Can we finally tame the beast?

- Launch arbitrary code from Excel in a restricted environment

- Placing the burden on the bot

- Data breach risks and privacy compliance

- Authenticating Linux users against Microsoft Active Directory

- Hacking under the radar

- iPhone backup, encryption and forensics

- Y mucho más

- Análisis de documentos maliciosos.

- Seguridad en la arquitectura de aplicaciones web.

- Solucionando comunicaciones humanas.

- Incidentes de seguridad para administradores.

- Cuestionario para incidentes de seguridad.

- Respuestas a ataques DDOS.

- Ingeniería inversa.

- Evaluación de la información.

- Cómo no triunfar en la seguridad de la información.

Material de USENIX Security 2016

Otra de las conferencias referentes sobre seguridad, USENIX Security 2016, ha publicado el material presentado:

Powershell scripts para seguridad ofensiva

Powershell es uno de los recursos que se han convertido en indispensable a la hora de realizar una auditoría que involucra sistemas Windows.

Nishang es una colección de scripts escritos en Powershell listos para la acción. En dicha colección tienes scripts que puedes usar en todas las fases de la auditoría, pero quizás los más poderosos sean aquellos para la fase de post-explotación.

Las diferentes secciones en las que se organiza esta colección es:

Defcon 22 - Vídeos de la Wireless Village

Gracias a IronGeek, tenemos disponible de las charlas dadas en la Wireless Village de la edición de este año de Defcon.

Vídeos de la OWASP AppSecEu 2014

Ya están disponibles los vídeos (aunque no todos) de la conferencia OWASP AppSecEU 2014, celebrada en Cambridge entre el 23 y 26 de junio.

Presentaciones de Mobile Security Technologies (MoST) 2014

Mobile Security Technologies (MoST) es un conferencia de solamente un día en la que se reúnen y presentan los últimos avances en investigación sobre la seguridad en tecnologías móviles. Ésta tuvo lugar en San Jose, California, el pasado 17 de mayo.

Las presentaciones y trabajos presentados este año son las siguientes:

Data Driven Authentication: On the Effectiveness of User Behaviour Modelling with Mobile Device Sensors [Paper] [Slides] Gunes Kayacik, Mike Just, Lynne Baillie (Glasgow Caledonian University), David Aspinall (University of Edinburgh) and Nicholas Micallef (Glasgow Caledonian University)

Presentaciones de la HITBSECCONF Malaysia 2013

Las presentaciones de la Hack In The Box Security Conference (HITBSECCONF) 2013 celebrada en Malasia han sido publicadas.

Las lista de las diapositivas es la siguiente:

Vídeos de la Aspen Security Forum 2013

Aquí os dejo la lista de vídeos de la Aspen Security Forum de este año. Hay vídeos muy interesante, especialmente con todo lo que se está cociendo con las filtraciones de la NSA.

(IN)SECURE Magazine 37, marzo 2013

Ya se encuentra disponible un nuevo número de (IN)SECURE, una revista electrónica totlamente gratuita sobre seguridad informática.

En este número podemos encontrar el siguiente contenido:

Kali Linux 1.0 ya disponible

Ya os contamos que Backtrack iba pasar a llamarse Kali Linux. Pues bien, ya es una realidad. Se acaba de lanzar oficialmente Kali Linux.

Las novedades con respecto a Backtrack son:

Kali, la nueva Backtrack

Backtrack no necesita presentación alguna, pero por si hay algún despistado, Backtrack es un sistema basado en Linux con cientos de utilidades orientadas a distintas facetas de la seguridad informática.

En la web oficial de Backtrack acaban de hacer un público una entrada en la que anuncian el futuro de este sistema. No habrá Backtrack 6, sino Kali. Así se llamará nueva Backtrack. En principio, desde el punto de vista del usuario, casi todo es lo mismo. Parece que el mayor de los cambios se han hecho/está haciendo en el entorno de desarrollo que emplean los que hacen posible este sistema, así como la creación de paquetes (debian) propios, repositorio, etc.

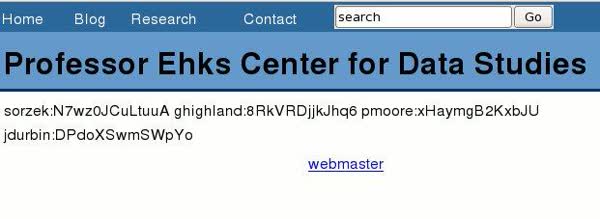

LAMPSecurity Training

LAMPSecurity Training es un sistema diseñado con ciertas vulnerabilidades, cuyo objetivo es el de educar/enseñar/aprender seguridad en aplicaciones web.

Viene en forma de máquina virtual (742.6 Mb) que puedes ejecutar desde VMWare player o VirtualBox entre otros. En la web del proyecto también podemos encontrar un fichero PDF con 43 páginas, dónde nos explican como debemos lanzar la imagen, además de cómo usar ciertas herramientas como Nikto, W3af o Zap. También hay un apartado sobre explotación o el crackeo de passwords. Al final en el apéndice comentan las distintas vulnerabilidades que podemos encontrar en el sistema. En el documento se asume que usas Backtrack 5 R3. Supongo que si dispones de un sistema con las herramientas que se usan también valdría.

Un juego de mesa perfecto para hackers

Si tienes que comprarle un regalo de reyes a tu hacker, [d0x3d!] es el regalo perefecto.

[d0x3d!] es un juego de mesa sobre seguridad en redes. Es un juego diseñado para la educación informal sobre seguridad informática. Parece ser que incluso irán publicando módulos para profesores, de forma que estos puedan usarlo como herramienta educativa.

El juego se compone de montones de cartas (patch!, hacker y lo0t!) y varias fichas. La forma de empezar es:

Vídeos de la DerbyCon 2012

Este era otra de las entradas que tenía pendiente de publicar. Como ya bien anunciaron en Security By Default, en IronGeek estaban subiendo los vídeos de la DerbyCon 2012. Hasta ahora sólo faltan 2 vídeos, el de Kevin Mitnick, pendiente de aprobar y otro titulado “You Can’t Buy Security. Building an Open Sourced Information Security Program”, del cual parece ser tuvieron alguna dificultad técnica. Para que quede registrado por aquí, esta es la lista:

Evaluación de seguridad en aplicaciones Android

Android Security Evaluation Framework o ASEF es básicamente un dispositivo virtual de Android (AVD - Android Virtual Device) pre-configurado capaz de estudiar el comportamiento de una o varias aplicaciones Android. La idea es importar dentro de este una o varias aplicaciones de un dispositivo Android, ya sean éstas, pre-instaladas por nuestro proveedor o instaladas por nosotros mismos.

Este framework o marco de trabajo simula el ciclo completo de una aplicación y recoge toda la información que la aplicación maneja. Éste requiere intervención del usuario, es decir, el proceso sería instalar una aplicación dentro de este dispositivo virtual y jugar con dicha aplicación, ASEF monitorizará y guardará toda la actividad generada y luego basado en la colección de dichos datos aplica un serie de análisis cuyo objetivo es detectar comportamiento fuera de los normal, envío de datos personales: IMEI, IMSI, número de teléfono, etc.

ClubHack Magazine #31

Número 31 del mes de agosto ya disponible:

0x00 Tech Gyan - Malware Memory Forensics 0x01 Tool Gyan - Tamper Data 0x02 Mom's Guide - Apple iOS vulnerabilities 0x03 Legal Gyan - VARIOUS AUTHORITIES UNDER THE IT ACT 0x04 Matriux Vibhag - Matriux Ec-Centric 0x05 Poster - "Security by luck, not possible"

La puedes descargar desde aquí (PDF)Vídeos de BSides Las Vegas 2012

Ya tenemos disponibles las charlas que se grabaron de BSides Las Vegas 2012:

1.1.0 KEYNOTE, Jack Daniel The State of Security BSides 1.1.1 Matt Weeks Ambush - Catching Intruders At Any Point 1.1.2 Robert Rowley Max Level Web App Security 1.1.3 Davi Ottenheimer Big Data’s Fourth V Or Why We’ll Never Find the L… 1.1.4 HD Moore Empirical Exploitation 1.1.5 Christopher Lytle Puzzle Competitions and You 1.1.6 Parth Patel Introducing Android Security Evaluation Framework - ASEF 1.1.7 Terry Gold RFID LOL 2.1.0 Michael Fornal How I managed to break into the InfoSec World 2.1.1 David Keene Breaking Microsoft Dynamics Great Plains - an insiders… 2.1.2 William Ghote Lotus Notes Password Hash Redux 2.1.3 Spencer McIntyre How I Learned To Stop Worrying and Love the Smart… 2.1.4 Christopher Campbell Shot With Your Own Gun How Appliances are Use… 2.1.5 Shawn Asmus, Kristov Widak Mirror Mirror – Reflected PDF Attacks… 2.1.6 Georgia Weidman Introducing the Smartphone Penetration Testing Fra… 1.2.0 Raphael Mudge Force Multipliers for Red Team Operations 1.2.1 Andrew Hay & Matt Johansen Applications and Cloud and Hackers, Oh My! 1.2.2 Brendan O’Connor Reticle Dropping an Intelligent F-BOMB 1.2.3 Josh Sokol Dan Cornell The Magic of Symbiotic Security Creating an… 1.2.4 James Lester & Joseph Tartaro Burp Suite Informing the 99% of what… 1 2 5 dc949 Stiltwalker Round 2 1 2 5 dc949 Stiltwalker Round 2 1.2.6 Gillis Jones The Badmin project (Na-na- nanana Na-na-nanana BADMIN) 1.2.7 IPv6 Panel Drinking Game 2.2.0 Phil Young Mainframed - The Forgotten Fortress 2.2.1 Walt Williams Metrics that Suck Even Less 2.2.2 Conrad Constantine The Leverage of Language or How I Realized Info…

Diapositivas del curso de SamuraiWTF

SamuraiWTF (Web Testing Framework) es una distribución Linux en forma de LiveCD con las mejores herramientas de código abierto orientadas a poner a prueba la seguridad de aplicaciones web. A diferencia de Backtrack que es de propósito general en el campo de la seguridad, ésta está enfocada a las aplicaciones web.

En Sourceforge podemos encontrar las diapositivas del curso impartido sobre este LiveCD en distintas conferencias de seguridad.

Phrack Magazine #68

Después de año y medio de espera ya tenemos otro magnífico número de la revista electrónica sobre hacking por excelencia.

El contenido de este número 68 es:

Nota: En estos momentos el .tar.gz no está disponible, pero puedes acceder a los artículos haciendo click en cada enlace.

Material oficial de la Blackhat Europe 2012 disponible

Seguridad Móvil: pasado, presente y futuro (Infografía)

Herramientas gratuitas de McAfee

No conocía yo esta colección de herramientas que McAfee mantiene y ofrece de forma totalmente gratuita. Dicha colección contiene más de 70 utilidades dividida en los siguientes apartados:

Presentaciones y vídeos de la ShmooCon 2012 disponibles

Ya nos avisaron en SecurityByDefault de que Georgia Weidman estaba subiendo los vídeos de esta conferencia sobre seguridad celebrada en Washington DC.

Pero ya están tanto los vídeos como las presentaciones oficiales a disposición de todos. El listado de las mismas es:

Vídeos de la Source Boston 2011

Esta es la lista de vídeos de la SOURCE celebrada en Boston en abril del año pasado. Un poco tarde, pero han sido publicados recientemente. Algunas de las charlas tienen muy buena pinta:

Esta es la lista de vídeos de la SOURCE celebrada en Boston en abril del año pasado. Un poco tarde, pero han sido publicados recientemente. Algunas de las charlas tienen muy buena pinta:

Presentaciones de la DeepSec 2011

La conferencia sobre seguridad DeepSec 2011 se celebró el pasado 15-18 de noviembre en Viena. Esta son las presentaciones que se dieron:

ClubHack número 25

Ya está disponible el número de febrero de la revista sobre seguridad ClubHack. En este número podemos encontrar el siguiente contenido:

Más información en su web.

Vídeos de la conferencia SOURCE de Barcelona

Ya se pueden acceder a los vídeos y algunas de las presentaciones de las charlas dadas en la conferencia de seguridad SOURCE celebrada en Barcelona los pasados 16 y 17 de noviembre.

Vídeos de la 28c3

Un año más en Berlín, se celebra la conferencia sobre seguridad y hacking más grande de Europa. Ésta está organizada por el Computer Chaos Club o CCC y este año llega a su edición número 28 y como título: Tras las líneas enemigas (Behind Enemy Lines), celebrada, como decía antes, en Berlín entre los días 27 y 30 de diciembre.

Aquí os dejo la amplia lista con todos los vídeos de las charlas que se dieron. Muchos de los vídeos pintan muy bien. Otra alternativa para despedir el año ;)

(IN)SECURE Magazine 32

Ya te puedes descargar (PDF) esta gran revista sobre seguridad totalmente gratuita. Este es el número 32 correspondiente al mes de diciembre de 2011. El índice es el siguiente:

Hack this zine #13

Nueva entrega de la revista sobre seguridad Hack this zine: People, Like Information, Want to be Free. En este número tenemos:

(IN)SECURE Número 31

Ya tenemos disponible para su libre descarga un nuevo número de la revista electrónica sobre seguridad informática (IN)SECURE.

En este número nos deleitan con:

War Texting, weaponizing Machine 2 Machine

Una de las charlas que más expectación a levantado en la Black Hat 2011, es la que dieron los investigadores Don Bailey y Matthew Solnik de iSec Partners.

En la presentación demostraron como los dispositivos M2M (Machine 2 Machine) son vulnerables a una técnica que definen como “War texting”.

Básicamente es como hacer un MITM entre los dispositivos que hablan entre ellos y de esta forma poder esnifar los datos de autenticación usados y mandando mensajes al dispositivo receptor usando SMS.

Presentaciones de la Defcon19

Ya están disponibles las presentaciones (PDF) de la recién acabada Defcon19.

dc-19-program.pdf DEFCON-19-Abstrct-The-Schemaverse-Guide.pdf DEFCON-19-Abstrct-The-Schemaverse.pdf DEFCON-19-Almeida-Workshop-ESD.pdf DEFCON-19-Alonso-Garrido-DUST.pdf DEFCON-19-Alonso-Garrido-Excel.pdf DEFCON-19-Arlen-Nano-Seconds-WP.pdf DEFCON-19-Arlen-Nano-Seconds.pdf DEFCON-19-Arpaia-Reed-Beat-to-1337.pdf DEFCON-19-Baldwin-DVCS-WP.pdf DEFCON-19-Baldwin-DVCS.pdf DEFCON-19-Barisani-Bianco-Laurie-Franken.pdf DEFCON-19-Barnett-Deceptive-Hacking-WP.pdf DEFCON-19-Barnett-Deceptive-Hacking.pdf DEFCON-19-Bilodeau-FingerBank.pdf DEFCON-19-Bilodeau-PacketFence.pdf DEFCON-19-Bouillon-Federation-and-Empire.pdf DEFCON-19-Bowne-Three-Generations-of-DoS-Attacks.pdf DEFCON-19-Brooks-Wilson-Traps-of-Gold.pdf DEFCON-19-Bryner-Kinectasploit.pdf DEFCON-19-Carey-Metasploit-vSploit-Modules.pdf DEFCON-19-Chamales-Securing-Crisis-Maps.pdf DEFCON-19-Chow-Abusing-HTML5.pdf DEFCON-19-Conti-Security-Research.pdf DEFCON-19-Cook-Kernel-Exploitation.pdf DEFCON-19-Craig-Internet-Kiosk-Terminals.pdf DEFCON-19-Crenshaw-Cipherspaces-Darknets.pdf DEFCON-19-Crowley-Cryptographic-Oracles.pdf DEFCON-19-Cryer-Taking-Your-Ball-and-Going-Home.pdf DEFCON-19-DC-Groups-Panel.pdf DEFCON-19-Devarajan-LeBert-VDLDS.pptx.pdf DEFCON-19-Dinaburg-Bit-Squatting.pdf DEFCON-19-Duckwall-Bridge-Too-Far.pdf DEFCON-19-Elhage-Virtualization-Under-Attack.pdf DEFCON-19-Elrod-Morris-Not-a-Doctor.pdf DEFCON-19-Engebretson-Pauli-Pen-Testing.pdf DEFCON-19-Fail-Panel.pdf DEFCON-19-Feinstein-Jarmoc-Get-Off-of-My-Cloud.pdf DEFCON-19-Foofus-Forceful-Browsing-WP.pdf DEFCON-19-Fritschie-Witmer-F-On-the-River.pdf DEFCON-19-Garcia-UPnP-Mapping-WP.pdf DEFCON-19-Garcia-UPnP-Mapping.pdf DEFCON-19-Gavin-OpenDLP.pdf DEFCON-19-Geers-Strategic-Cyber-Security-WP.pdf DEFCON-19-Geers-Strategic-Cyber-Security.pdf DEFCON-19-Gomez-Bulletproofing-The-Cloud.pdf DEFCON-19-Hamiel-Smartfuzzing_the_Web_DC.pdf DEFCON-19-Havelt-Henrique.pdf DEFCON-19-Heiland-Printer-To-Pwnd.pdf DEFCON-19-Holt-Kilger-Assessing-Civilian-Willingness.pdf DEFCON-19-Howard-Cyber-Security-Trends-WP.pdf DEFCON-19-Howard-Cyber-Security-Trends.pdf DEFCON-19-Imhoff-Password-Cracking.pdf DEFCON-19-JackDaniel-PCI-2-PANEL.pdf DEFCON-19-Jakhar-Jugaad-Linux-Thread-Injection.pdf DEFCON-19-Kennedy-Pentesting-Over-Powerlines-2.pdf DEFCON-19-Kennish-Tracking-the-Trackers.pdf DEFCON-19-Kornbrust-Hacking-and-Securing-DB2.pdf DEFCON-19-Kotler-Amit-Sounds-Like-Botnet.pdf DEFCON-19-Krick-License-to-Transmit.pdf DEFCON-19-Lai-Wu-Chiu-PK-APT-Secrets-2.pdf DEFCON-19-Lenik-MAC(b)Daddy.pdf DEFCON-19-Linn-PIG-Finding-Truffles.pdf DEFCON-19-Maresca-FIPS-140.pdf DEFCON-19-Marpet-Gostom-Smile-for-the-Grenade.pdf DEFCON-19-McCoy-Hacking-Net.pdf DEFCON-19-McGrew-Covert-WP.pdf DEFCON-19-McGrew-Covert.pdf DEFCON-19-McNabb-Vulns-Wireless-Water-Meter-Networks.pdf DEFCON-19-Miller-Battery-Firmware-Hacking.pdf DEFCON-19-O’Neil-Chin-Google-Android.pdf DEFCON-19-Ocepek-Blinkie-Lights-Arduino.pdf DEFCON-19-Ollam-Gun-Safes.pdf DEFCON-19-Osborn-Johansen-Hacking-Google-Chrome-OS.pdf DEFCON-19-Percoco-Spiderlabs-Droid.pdf DEFCON-19-Percoco-Spiderlabs-Malware-Freakshow-3.pdf DEFCON-19-Percoco-Spiderlabs-SSLizzard.pdf DEFCON-19-Phillips-Hacking-MMORPGs.pdf DEFCON-19-Pickett-Port-Scanning-Without-Packets.pdf DEFCON-19-Pickett-Resources.pdf DEFCON-19-Pittman-Password-Fail.pdf DEFCON-19-Rezchikov-Wang-Engelman-Airport-Security-WP.pdf DEFCON-19-Robinson-Time.pdf DEFCON-19-Schearer-WTF-Privacy.pdf DEFCON-19-Shah-Mobile-Moolah.pdf DEFCON-19-Skunkworks-Bitcoin.pdf DEFCON-19-Strauchs_Rad_Newman-SCADA-in-Prisons.pptx.pdf DEFCON-19-Street-Steal-Everything.pdf DEFCON-19-Sumner-Byers-Alien-Weaponizing-Cyberpsychology.pdf DEFCON-19-Sutherland-How-to-Get-Your-Message-Out.pdf DEFCON-19-Swende-Karlsson-Owasp-Hatkit.pdf DEFCON-19-Tassey-Perkins-Wireless-Aerial-Surveillance-Platform.pdf DEFCON-19-Thieme-Staring-into-the-Abyss-WP.pdf DEFCON-19-Trimble-Cybertravel.ppt.pdf DEFCON-19-Webb-Runtime-Process-Insemination.pdf DEFCON-19-Weeks-Network-Nightmare.pdf DEFCON-19-Weyers-Key-Impressioning.pdf DEFCON-19-Wilson-Traps-of-Gold.pdf DEFCON-19-Woodberg-Network-Application-Firewalls.pdf DEFCON-19-Zhu-Phishing-Online-Scams-in-China.pdf DEFCON-19-Zoz-Bianchi-Vanquishing-Voyeurs.pdf

OWASP - Vídeo tutoriales sobre seguridad

El OWASP (Open Web Application Security Project) está publicando en Youtube una serie de vídeos dónde nos introducen los problemas de seguridad más conocidos, por su alta presencia en el mundo de las aplicaciones web.

Este es el canal en Youtube al cual te puedes suscribir, si no, no te preocupes que ya iremos os mantendremos informados desde Cyberhades.

Actualmente tienen 3 vídeos que os dejo a continuación:

Episodio 1: Introducción a la seguridad de aplicaciones

Caro 2011, presentaciones

Caro 2011 es una conferencia de seguridad que tuvo lugar en Praga los pasados 4,5 y 6 de Mayo. Aquí podéis ver el programa. Y a continuación el listado con las presentaciones:

Buscador de charlas Infosec

Con Collector es un buscador de charlas de las conferencias sobre seguridad informática más conocidas.

Actualmente, entre los datos que manejan, contienen 7267 charlas, 290 conferencias y 6066 conferenciantes. La conferencia más antigua es del 27 de Diciembre de 1984 y la más actual del 29 de Junio de este mismo año.

Seguro que estos datos irán en aumento de forma más o menos frecuentes.

Puedes hacer búsquedas generales, por conferencia o conferenciante. La leche sería que enlazaran las diapositivas, audio, vídeo, etc. Siempre puedes buscar alguna charla que te interese e ir luego a la página oficial de la conferencia a la que pertenezca y desde allí posiblemente puedas encontrar dicho material.

Hack this zine #12: Tools from Beyond the Electronic Frontier

En este número podemos encotrar:

Lo que todo desarrollador Web debe saber sobre seguridad

En Google Code University podemos encontrar en otras muchas cosas un enlace titulado: What Every Web Programmer Needs To Know About Security.

En el mismo podemos encontrar una seria de diapositivas que nos agrupadas en 3 secciones, que abarca desde una introducción hasta temas de criptografía, y que a continuación paso a enumerar:

Part 1

Part 2

Part 3

Hakin9 Abril: Mobile Security

Ya tenemos disponible un nuevo número de esta magnífica revista, pero hay una mala noticia, a partir del próximo mes de Mayo, esta eZine se hará de pago. La mensualidad será de $15 y además de los 12 números anuales, también recibirás 6 números extras.

El índice de este nuevo número es:

A prueba de Hackers

En la web de makeuseof.com han publicado una guía titulada: HackerProof: Your guide to PC Security. Es un documento PDF que repasa las amenazas más comunes con las que un usuario tiene que enfrentarse cuando navega por la red.

Dicho texto explica los conceptos básicos de seguridad a nivel usuario. Puedes descargar el PDF desde aquí.

Instala las utilidades de la BackTrack en Ubuntu

Si usas linux en el día a día, concretamente Ubuntu y eres de los que le gusta trastear con el tema de seguridad o simplemente te dedicas a ello, este script te va a resultar muy útil. Ya que a través del mismo puedes instalar todas las utilidades de la Backtrack en tu sistema, incluido el menú. Así que ya no tienes que tener una Backtrack a mano si ya usas Ubuntu.

Breaking_In

Breaking In es una nueva serie (comedia) creada por la Fox sobre una empresa que se dedica a buscar problemas de seguridad y cuya estrategia de marketing es un tanto cuestionable. La serie se emite los Miércoles a las 9:30 EST, (2:30 am del Jueves en España)

Plantilla de seguridad para HTML5

Cada apunte está acompañado de un pequeña descripción del vector de ataque, sintaxis/ejemplo de la etiqueta/atributo en cuestión y como podemos mitigar dicha amenaza.

También nos indica que navegador está expuesto a dicho ataque.

Very handy!

Buscador de exploits

Esta web ha añadido un nuevo servicio a su repertorio, un buscador de exploits. Además han añadido a su API pública, el acceso a dicha base de datos de exploits.

Revisando la documentación, veo que algún Maligno ya está usando esta API en su mascota preferida, que por supuesto no es un pingüino :-p

DojoCon 2010 vídeos

Desde aquí, vamos a dejaros la lista de enlaces de cada presentación:

International Cyber Jurisdiction: “Kill Switching” Cyberspace, Cyber Criminal Prosecution & Jurisdiction Hopping Security and IT Convergence Rules of Engagment: Mitigating Risk in Information Security Work Ninja Patching .NET Detecting & Defending You Network using Nepenthes/Shaolin Tools Using Social Networks To Profile, Find and 0wn Your Victims P2P Forensics When Domain Names Look Like Spaghetti (or Whatever) Internationalized Domain Names & Investigations in the Networked World Don’t Punch My Junk How to 0wn an ISP in 10 Minutes Enterprise Packet Capture on Da’Cheap Printer Exploitation Malicious USB Devices: Is that an attack vector in your pocket or are you just happy to see me? Is the IDS Dead? The State of (In)Security Security Outliers: Cultural Cues from High-Risk Professions DDoS

OSSTMM 3

Este manual toca prácticamente todos los aspectos a tener en cuenta a la hora de poner a prueba la seguridad de nuestros sistemas. Cubre: testeos de seguridad, métricas de seguridad operacional, análisis de confianza, métricas de confianza operacional, así como tácticas para mejorar la seguridad física, redes, conexiones inalámbricas, comunicaciones electrónicas y humanas.

BinPack

Es gratis para uso personal, aunque también disponen de una licencia corporativa.

Puedes descargar la última versión desde aquí. Y aquí puedes ver un presentación de este producto.

Colección de vídeos sobre seguridad

Este es el índice de las colecciones de vídeos:

Phrack 67

Aquí tenéis el índice de este número:

Introduction Phrack Prophile on Punk Phrack World News Loopback (is back) How to make it in Prison Kernel instrumentation using kprobes ProFTPD with mod_sql pre-authentication, remote root heap overflow The House Of Lore: Reloaded ptmalloc v2 & v3: Analysis & Corruption A Eulogy For Format Strings Dynamic Program Analysis And Software Exploitation Exploiting Memory Corruptions in Fortran Programs Under Unix/VMS Phrackerz: Two Tales Scraps of notes on remote stack overflow exploitation Notes Concerning The Security, Design and Administration of Siemens DCO-CS Hacking the mind for fun and profit International Scenes

Material de la SecTor 2010 disponible

A continuación os copio el índice de las charlas:

Ekoparty Sexta edición - Vídeos

Si no tuviste el privilegio de poder asistir a dicho evento, ya puedes ver las charlas que más te interesen a través del canal de Vimeo de esta organización. A continuación os dejo la lista de enlaces de cada vídeo:

Hakin9 - Noviembre: Spyware – Someone is always watching...

La podéis descargar desde aquí.

Nuevo número de HITB

Este es el contenido de la misma:

Podéis descargarla desde aquí.

Vídeos de la Defcon 18 y la BlackHat 2010

Aquí tienes un torrent con todos los vídeos de la Defcon, por si te lo quieres bajar todos de golpe.

Hakin9 Octubre: Email Security, Web Malware, IPv6

Knowing VoIP Part I by Winston Santos Web Malwares – part 3 by Rajdeep Chakraborty Ipv6 Security Implications by Antonio Merola? Session Riding by Miroslav Ludvik The Greatest Hacking Breach In Cyber History by Gary Miliefsky An analysis of email security issues for end-users by Julian Evans

La podéis descargar desde aquí

Número de Septiembre de la Hakin9: Mobile Malware - The new cyber threat

(IN)SECURE número 26

¿Preparando las vacaciones?

Para aquellos privilegiados que se irán de casa para descansar, les recomiendo que le echéis un vistazo a la siguiente guía, The Home Security Methology.

Es un documento escrito por la ISECOM (Instiute for Security and Open Technologies). Una organización Española sin ánimo de lucro afincada en Nueva York, EEUU.

Alta seguridad en los bancos

Estaba siendo atentido por una señora, cuando de repente se acerca otro empleado y a voces le pregunta a la señora que me atendía: Fulanita, ¿Cuál es tu clave de acceso que tengo que consultar unos datos? A lo que fulanita le responde: maribel1

Hakin9 se hace... ¡gratuita!

Desde aquí te puedes descargar dicho número.

HITBSecConf2010 - Dubai. Material disponible para descarga

Esta es la lista de las charlas que podréis encontrar:

KEYNOTE 1 - John Viega - A/V Vendors Aren’t As Dumb As They Look D1 - Daniel Mende - Attacking Cisco WLAN Solutions D1 - Laurent Oudot - Improving the Stealthiness of Web Hacking D1 - Dimitri Petropoulos - Attacking ATMs and HSMs ** D1 - Dino Covotsos - Analysis of a Next Generation Botnet D1 - The Grugq - Crime, Kung Fu and Rice ##

Auditoría de seguridad real

El Tiger Team es un equipo que se dedica precisamente a eso. Cada componente del mismo es un experto en distintas áreas, seguridad informática, seguridad física, hardware, etc.

Google ¿da miedo a los hackers?

En esta su cuarta edición, Pwn2Own 2010, está a punto de cerrar sus puertas.Pwn2Own es un concurso de seguridad en el que se ponen a prueba los navegadores y dispositivos móviles de más relevancia a día de hoy. El concursante que consiga tumbar el navegador o dispositivo móvil, no sólo se lleva consigo el equipo que haya conseguido hacker, sino que a demás se lleva $10.000, si es un navegador y $15.000 si es un móvil.

Segundo boletín de seguridad TI 2010

Entre otras cosas podrás encontrar: curiosidades, trucos de seguridad y mucho más.

Mejora tus habilidades como Pen-Tester

Y que mejor forma de defenderse, que sabiendo como vamos a ser atacados. Formas de ser atacados hay millones y seguro que siempre se nos queda muchas en el tintero, pero como dije, un mínimo de conocimiento es necesario para por lo menos quitarnos del medio a los script kiddies.

Entorno de pruebas de seguridad para aplicaciones web

![]()

Dispones de versiones para: Windows, Linux y Mac. También puedes descargarte el código fuente.

Chuletas para desarrolladores

Un repositorio muy completo y que seguro que te interesa tener en tus marcadores.

26C3

La 26 edición del CCC, 26C3, se está celebrando en Berlín, Alemania, durante los días 27 al 30 de Diciembre.

La buena noticia es que puedes acceder online a las distintas salas en directo. En esta página tienes todos los enlaces a los distintos servidores de vídeo. Ofrecen distintos formatos como WMA, Icecast, Ogg o H.264. Según también comentan en la misma página, tendrás disponibles todos los vídeos de las presentaciones en menos de 24 horas.

Chuletas sobre Tecnología de la Información

En el siguiente enlace podéis encontrar varias chuletas relacionadas de alguna forma con la seguridad.

Al final de la entrada original, el autor enlaza a otras chuletas, también relacionadas con la seguridad, pero de otros autores.

Estadísticas en la seguridad de aplicaciones web

El consorcio de seguridad de aplicaciones web (WASC) acaba de hacer público un documento con datos estadísticos sobre la seguridad en aplicaciones web. Además de eso, también nos hablan sobre la metodología y los diferentes proyectos usados para la recopilación de dichos datos.

Más de 100 aplicaciones de seguridad de código abierto o libre

En este post recogen un enorme listado de más de 100 aplicaciones de seguridad con licencia de código abierto o libre. Hay aplicaciones para todos los gustos que cubre prácticamente cualquier campo de la seguridad.

Evaluación de seguridad en aplicaciones web

El consorcio de seguridad de aplicaciones web (Web Application Security Consortium) acaba hacer público, la primera versión del poyecto titulado: Web Application Security Scanner Evaluation Criteria (Criterio de evaluación de escaners de seguridad de aplicaciones web). Este documento ha sido elaborado gracias a la experiencia aportado por un gran número de voluntarios. El objetivo de este proyecto, es proveer una guía a seguir a la hora de evaluar una aplicación web desde el punto de vista de la seguridad.

Incidentes de seguridad

Muchos son los sitios (telegraph, bbc, etc ) que se han hecho eco de la intrusión de hotmail, donde se publicaron miles de cuentas de usuarios con sus respectivas contraseñas. Pero Microsoft nos ha sido el único afectado, para ser que Amazon también sufrió este fin de semana otro tipo de ataque. En este caso una denegación de servicio distribuida (DDoS) en uno de sus servidores en la nube. Concretamente BitBucket, que se mantuvo unas 19 horas fuera de servicio (theRegister). Pero aquí no queda la cosa, y el más sorprendente de todos es la intrusión producida en la NSA, la que fue comprometido por una inyección de SQL (pantallazo la modificación). En fin, que está visto y comprobado que no importa como te llames ni que presupuesto tengas, todos estamos expuestos.

SecurityTubeCon

SecurityTube.net, sitio que alberga vídeos sobre seguridad, va a llevar a cabo la primera conferencia sobre seguridad totalmente online y gratis. La SecurityTubeCon, tendrá lugar los días 6, 7 y 8 de Noviembre.

¿Cómo funciona todo esto?

1.- Si quieres dar una conferencia, debes enviar los detalles de la misma a la organización. 2.- La organización publicará lista de conferenciantes y sus charlas. 3.- Los asistentes deberás registrarse a las charlas que les interesen. Y llegado el momento recibirán una invitación a la charla. 4.- Los asistentes podrán realizar preguntas a través de IRC.

Agujero de Seguridad en WordPress

Acaba de salir una nueva versión de Wordpress, la 2.8.4 y gran culpa la tiene el fallo de seguridad que se publicó ayer, el cual permitía resetear la contraseña del primer usuario que aparece en la base de datos, el cual suele ser “admin”. Aquí tenéis el anuncio oficial de Wordpress, en el que se recomienda encarecidamente la actualización a la última versión.

Lista de los mejores sitios sobre seguridad

Esto no es una de esas listas de las XX mejores sitios de seguridad. Simplemente una pequeña lista, que a raiz del hilo de discusión sobre el adiós de Milw0rm, se produjo en la lista de correo Web Security.

http://www.phrack.org/ http://www.darknet.org.uk/ http://milw0rm.com http://freeworld.thc.org/ http://www.remote-exploit.org/http://searchsecurity.techtarget.com/home/0,289692,sid14,00.html http://www.packetstormsecurity.org/ http://www.cultdeadcow.com/ http://www.irongeek.com/ http://insecure.org/ http://www.phenoelit-us.org/ http://xforce.iss.net/ http://www.securityfocus.com/bid

Opciones de seguridad en Bash

En security by default hicieron público un artículo donde comentan algunas de las bondades que nos ofrece la shell de bash desde el punto de vista de la seguridad. Un artículo muy ameno de leer y que nos introduce muchas curiosidades que al menos yo no conocía.

Aquí podéis encontrar la entrada original.

SecurityTube

SecurityTube es un sitio donde almacenan videos orientados a la seguridad informática. Desde demostraciones de concepto hasta tutoriales sobre programación de sockets, ensamblador, etc. Incluso podrás encontrar algo de humor… geek, por supuesto. Tiene buena pinta y sin duda alguna habrá que echarle un rato a ver lo que tienen, que seguro tienen mucho interesante.

Visto en reddit

Video tutoriales sobre seguridad

Continuando con el post anterior, aquí os dejo un enlace donde podréis encontrar más vídeo tutoriales sobre diferentes temas de seguridad, como son las botnets, rootkits, proxies, etc. Sin duda un recurso muy práctico, especialmente si queremos explicar a alguien que es una botnet o algún otro concepto. Cómo dice el refrán, una imagen vale más que mil palabras.

Pwn2Own 2009

Pwn2Own 2009 es la tercera edición de este concurso de seguridad que se celebrará en Vancouver desde el 16 al 20 Marzo. Este año quieren poner a prueba la seguridad de navegadores web como Firefox, Chrome y IE 8 corriendo Windows 7 y Firefox y Safari sobre Mac OS X. El otro punto de mira estará puesto en los dispositivos móviles, Blackberry, Android, Symbian, iPhone y Windows Mobile. Los premios serán de $5.000 por bug encontrado en los navegadores y de $10.000 para los bugs en los dispositivos móviles. Además, la persona que encuentre el primer bug en alguno de los dispositivos móviles, se quedará con dicho dispositivo, además de un año de contrato. Y la primera persona que rompa un navegador, se quedará con el portatil (Sony Vaio) que lo ejecuta.

Backtrack 4 Beta

Ayer salió a la luz la nueva versión, de la que es posiblemente la mejor distribución basada en Linux orientada a la seguridad.

Mas información aquí